En 1969 el departamento de defensa de los estados unidos creó la ARPA (Agencia para Proyectos Avanzados de Investigación. El departamento de defensa aspiraba crear una red de comunicación de tal manera que si una parte de la misma sufría un colapso total, los mensajes pudieran encontrar el camino hasta su destino de cualquier manera. El resultado fue ARPAnet. En 4983, mas que nada debido a razones pragmáticas, ARPAanet se dividió en dos sistemas diferentes llamados ARPAnet y MILENET. La primera fue puesta a disposición de los ciudadanos para uso civiles, y MILENET fue reservado para uso militar. Las redes se conectaron de tal manera que los usuarios pudieran intercambiar información; esto acabo por conocerse como Internet.

FUNCIONAMIENTO

Esta tecnología funciona con respecto a programas que se ejecutan en computadoras conectadas a Internet. Cada programa servidor necesita un programa cliente que hable el mismo lenguaje.

Cada computadora necesita una configuración correcta para conectar a Internet, esto es un protocolo, un cliente y un adaptador. El cliente seria ya dependiendo de las personas que vayan a utilizar el equipo, el adaptador el dispositivo que se este utilizando en la computadora y el protocolo será el mas usado el TCP/IP.

CARACTERISTICAS

1.- Libre: El espíritu de dejar circular la información libremente es una de las

Razones que ha permitido el crecimiento espectacular de Internet. Hoy por hoy cualquiera puede colocar en Internet información sin censura previa, esto permite expresar libremente opiniones, y decidir libremente qué uso damos a Internet.

2.- Anónima: Podemos decir que ocultar la identidad, tanto para leer como para escribir, es bastante sencillo en Internet . Esta característica está directamente relacionada con el punto anterior, ya el anonimato puede facilitar el uso libre de la red con todo lo que esto conlleva. Entendido de forma positiva en anonimato facilita la intimidad y la expresión de opiniones. Aunque también facilita la comisión de delitos.

3.- Autorreguladora: La mayoría de las reglas que permiten que Internet funcione han salido de la propia Internet. Existen unos comités internos que se encargan de regular Internet, como W3C, Internet Society, ICANN. Por ejemplo, se encargan de dictar las normas de los nombres de dominios, definir y aprobar los protocolos de comunicaciones, etc. Hasta ahora las razones que han llevado a tomar las diferentes decisiones han sido fundamentalmente técnicas. Eso puede explicar el porqué las cosas han funcionado razonablemente bien, puesto que el crecimiento y la mejora de Internet son innegables.

4.- Caótica: Es caótica en el sentido que no está ordenada ni tiene unas reglas estrictas de funcionamiento que permitan asegurar que todo funciona correctamente, fundamentalmente en el aspecto del contenido. Podemos navegar por Internet y naufragar constantemente, encontrando enlaces que no llevan a ninguna parte, páginas que dan errores, formularios que fallan, videos que nunca se cargan, textos descuadrados y faltas de ortografía.

Todo esto puede dar la impresión de ser un pequeño caos ya que nadie asegura que todo funciona bien.

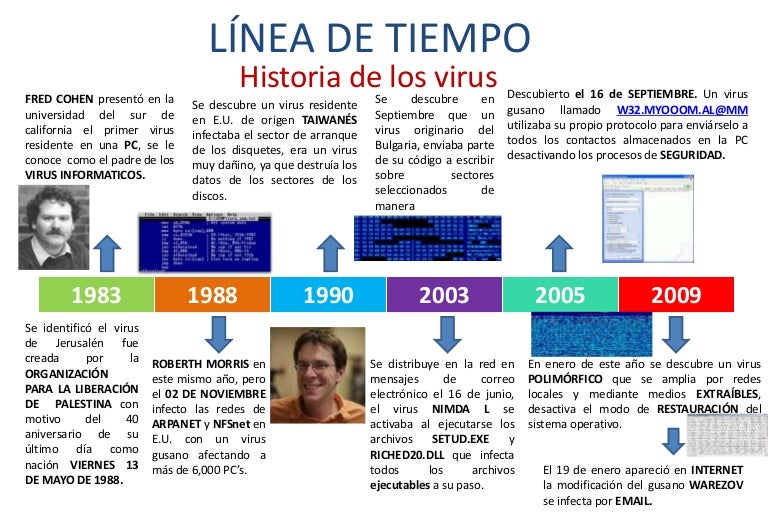

5.- Insegura: La información de Internet viaja de un lugar a otro a través de la línea telefónica. Por lo tanto es posible interceptar una comunicación y obtener la información. Esto quiere decir que se puede leer un correo u obtener el número de una tarjeta de crédito. Es decir, si no hacemos nada la información viaja de forma insegura, pero hoy en día toda la información importante se encripta antes de enviarla por la red, y en el destino se desencripta. Además de otro tipo de medidas de seguridad. La inseguridad también se refiere a la existencia de virus informáticos que pueden afectar a nuestro ordenador personal, pudiendo llegar a borrar o inutilizar nuestros datos. Por último, la inseguridad afecta también a los contenidos de los sitios Web, puesto que algunos sitios ven modificadas sus páginas por hackers*.

6.- Crecimiento vertiginoso: El número de personas que utiliza Internet crece a un fuerte ritmo, igual que el número de empresas que hace negocios. También es cierto que este crecimiento se estabilizará dentro de unos años, cuando Internet llegue a la mayoría de la población.

VENTAJAS

1.- Hace la comunicación mucho más sencilla.

2.- Es posible conocer e interactuar con muchas personas de todas partes del mundo.

3.- La búsqueda de información se vuelve mucho más sencilla, sin tener que ir forzadamente a las bibliotecas tradicionales.

4.- Es posible encontrar muchos puntos de vista diferentes sobre alguna noticia.

5.- Es posible la creación y descarga de software libre, por sus herramientas colaborativas.

6.- La computadora se actualiza periódicamente más fácil que si no tuviéramos Internet.

7.- Es posible encontrar soporte técnico de toda clase sobre alguna herramienta o proceso.

8.- El seguimiento de la información a tiempo real es posible a través del Internet.

9.- Es posible comprar fácilmente a otras tiendas de otros países

10.- Es posible compartir muchas cosas personales o conocimientos que a otro le puede servir, y de esa manera, se vuelve bien provechoso.

DESVENTAJAS

1.- Así como es de fácil encontrar información buena, es posible encontrar de la misma forma información mala, desagradable (pornografía, violencia explícita, terrorismo) que puede afectar especialmente a los menores.

2.- Te genera una gran dependencia o vicio del Internet, descuidándote de muchas cosas personales o laborales.

3.- Hace que los estudiantes se esfuercen menos en hacer sus tareas, debido a la mala práctica de la opción copia y pega.

4.- El principal puente de la piratería es el Internet.

5.- Distrae a los empleados en su trabajo.

6.- Dependencia de procesos. Si hay un corte de Internet, hay muchos procesos que se quedan varados por esa dependencia.

7.- Dependencia de energía eléctrica. Si hay un corte de energía en la casa, a dios Internet (no es el caso de la telefonía convencional).

8.- Hace que nazcan otros males tales como el spam, el malware, la proliferación de los virus, el phising, etc.

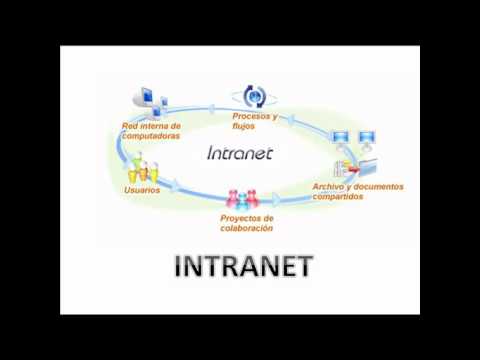

INTRANET

DEFINICIÓN

La Intranet es la implantación o integración en una red local o corporativa de tecnologías avanzadas de publicación electrónica basadas en WEB en combinación con servicios de mensajería, con partición de recursos, acceso remoto y toda una serie de facilidades cliente / servidor proporcionadas por la pila de protocolos TCP/IP, diseñado inicialmente para la red global Internet. Su propósito fundamental es optimizar el flujo de información con el objeto de lograr una importante reducción de costes en el manejo de documentos y comunicación interna.

Es una herramienta de gestión que permite una potente difusión de información y mecanismos de colaboración entre el personal.

CARACTERISTICAS

Uno de los aspectos mas importantes entre sus características a la hora de establecer una Intranet es el de la seguridad. Para que los miembros de una organización, y solo ellos, puedan acceder a la información. Aparte tenemos:

1.- Confidencialidad: Garantizar que los datos no sean comunicados incorrectamente.

2.- Integridad: proteger los datos para evitar cambios no autorizados.

3.- Autentificación: Tener confianza en la identidad de usuarios.

4.- Verificación: Comprobar que los mecanismos de seguridad están correctamente implementados.

5.- Disponibilidad: Garantizar que los recursos estén disponibles cuando se necesiten.

APLICACIÓN Y FUNCIONAMIENTO

En la Intranet se utiliza correo electrónico aunque éste es interno, es decir, sin necesidad de tener acceso a Internet. Se utilizan todas la demás herramientas de Internet: listas de distribución, boletines de noticias, transferencia de ficheros, acceso remoto, charlas interactivas, videoconferencias, etc. La información puede hacerse llegar al usuario de diferentes formas. Se habla de tecnologías Push y Pull. Con el correo electrónico, la información se “empuja” (Push) al destinatario que es pasivo. En el navegador o en los boletines de anuncios, los interesados succionan (Pull) la información del sistema, el usuario es activo

El cortafuegos o firewall, es una herramienta que permite controlar el acceso de usuarios a ciertas zonas de una red. Generalmente los cortafuegos se interponen entre el servidor de WWW (que es público y, por tanto, no esta protegido) y la red interna, que debe ser confidencial. Estos cortafuegos actúan como una pared de seguridad de la Intranet y puede hacerse de diversa maneras.

VENTAJAS

Los factores que influyen poderosamente en el establecimiento de una Intranet pueden resumirse como sigue:

1.-Costes asequible, tanto de su puesta en marcha como de uso. Es una forma muy eficiente y económica de distribuir la información interna, sustituyendo los medios clásicos.

2.- Fácil adaptación y configuración a la infraestructura tecnológica de la organización, así como gestión y manipulación. Disponible en todas las plataformas informáticas.

3.- Adaptación a las necesidades de diferentes niveles: empresa, departamento, área de negocio, etc. Centraliza el acceso a la información actualizada de la organización, al mismo tiempo que puede servir para organizar y acceder a la información de la competencia dispuesta en Internet.

4.- Sencilla integración de multimedia.

5.- Posibilidad de integración con las bases de datos internas de la organización.

6.- Rápida formación del personal.

7.- Acceso a la Internet, tanto al exterior, como al interior, por parte de usuarios registrados con control de acceso.

8.- Utilización de estándares públicos y abiertos, independientes de empresas externas, como pueda ser TCP/IP o HTML.

DESVENTAJAS

1.- No se puede decir: “vamos a ponerla en marcha, y ya se le sacará partido”. Muchas Intranet bien construidas tecnológicamente resultan un fracaso. Con frecuencia vemos información desactualizada, mal gestionada por que no se ha elegido el vehículo apropiado o porque los boletines están inactivos.

2.- Los aspectos de seguridad son muy importantes. Las intranets son redes expuestas a notables riesgos de seguridad

USUARIO Y FORMACIÓN

Hay que tener en cuenta que existen varios niveles dentro de una Intranet, los cuales corresponden al perfil de usuario:

1.- Gestor de sistemas informativos. Se encargaría de diseñar la estructura informática de la organización, planificar y realizar instalaciones de sistemas operativos y aplicaciones muy específicas, programar aplicaciones, etc.

2.- Gestor de información. Sus funciones serían la de crear el sistema de información, diseñar y mantener estructuras de bases de datos y servidores de información, diseñar aplicaciones para la gestión de información, etc.

3.- Usuarios Final. Utiliza los recursos informáticos e informativos para el desarrollo de su trabajo, en conjunto con el resto de los miembros de la organización. Para el proyecto de la biblioteca 2000, existen (a grandes rasgos) dos tipos de usuarios finales.

4.- Por un lado están las empresas, las cuales tendrían una cuenta en el servidor donde se conecten normalmente y allí podrían guardar la información que les interese.

5.- Por otro, los usuarios normales, que bien podrían ser estudiantes situados físicamente en la facultad o simplemente desde su casa por medio de una línea telefónica y una conexión SLIP.

EXTRANET

DEFINICIÓN

Una extranet es una red de ordenadores interconectada que utiliza los estándares de Internet. El acceso a esa red está restringido a un determinado grupo de empresas y organizaciones independientes que necesitan trabajar de manera coordinada para ahorrar tiempo y dinero en sus relaciones de negocio.

Una extranet es adecuada para aquellas empresas cuyas cadenas de valor (value chain) son interdependientes, tienen necesidad de comunicarse datos confidenciales entre ellas y el utilizar la tecnología de Internet supone un importante ahorro de tiempo y dinero.

CARACTERISTICAS

1.- Procesos y flujos de trabajos más ágiles: Intercambiar grandes volúmenes de datos, utilizados.

2.- Proyectos y Aprendizajes en colaboración: Colaborar con otras compañías en esfuerzos conjuntos, para desarrollar y utilizar junto programas de capacitación.

3.- Archivos y Documentos compartidos: Compartir catálogos de productos con mayoristas, distribuidores, o empresas miembros de sus canales de comercialización.

4.- Red de Computadoras: Proveer y acceder a servicios provistos por una compañía o a un grupo de compañías – clientes, compartiendo noticias y novedades asociadas.

APLICACIÓN Y FUNCIONAMIENTO

La extranet permite que personas ajenas a la empresa, como clientes o proveedores puedan acceder a parte de la Intranet de la organización. Es decir, técnicamente se trata de que el cortafuegos permita también el acceso a usuarios externos, lo que complica los aspectos relativos a la seguridad. Naturalmente, no tienen acceso a todos los directorios sino sólo a partes concretas, por ejemplo, se les puede permitir acceso a información sobre los productos y precios. Pensemos que no siempre interesa que todo el mundo disponga de los precios de los productos.

Desde el punto de vista de clientes y proveedores una extranet puede permitir a un proveedor consultar las existencias en stock de su producto accediendo al sistema de información.

Una extranet funciona como Internet, es decir, ambas utilizan los mismos estándares tecnológicos. La seguridad en el diseño de la extranet es fundamental para asegurar:

1.- Que los datos confidenciales sigan siendo confidenciales pese a viajar por la red.

2. -Que sólo las personas autorizadas tengan acceso a la información que se comunican las distintas empresas participantes en la extranet.

VENTAJAS Y DESVENTAJAS

Una empresa podrá ir abriendo sus archivos de información a sus proveedores y clientes, con el ahorro que esto supone: Consultas on-line de pedidos, de niveles de stock, de productos, de condiciones de compra/venta, introducción de incidencias, comunicaciones, formación on-line, etc. Es fundamental señalar que una extranet al igual que el resto de las aplicaciones relacionadas con Internet se puede implantar de manera modular; se puede y debe organizar información en módulos e ir colocando esos módulos en la extranet en función de los intereses de la empresa.

BALOTARIO DE PREGUNTAS

1. Defina usted Internet, Intranet y Extranet

2. Características de Internet, Intranet y Extranet

3. Grafique y explique como se estructura una Extranet

4. ¿Por es útil una Intranet en una organización?

5. ¿Cuáles son las ventajas y desventajas de Internet?

6. ¿Cuáles son las ventajas y desventajas de Intranet?

BALOTARIO DE PREGUNTAS

1. Defina usted Internet, Intranet y Extranet

2. Características de Internet, Intranet y Extranet

3. Grafique y explique como se estructura una Extranet

4. ¿Por es útil una Intranet en una organización?

5. ¿Cuáles son las ventajas y desventajas de Internet?

6. ¿Cuáles son las ventajas y desventajas de Intranet?